少し古いですが、5月に猛威を振るったランサムウェアWannaCrypt(WannaCryやWannaCyptor、Wcryとか呼び名は様々ですが、ここではWannaCryptに統一します)。

なぜあれだけ猛威を振るったのか、その仕組みを振り返ってみると共になぜ感染が広がったのか、これまでのランサムウェアと何が違っていたのか?などを考えてみたいと思います。

目次

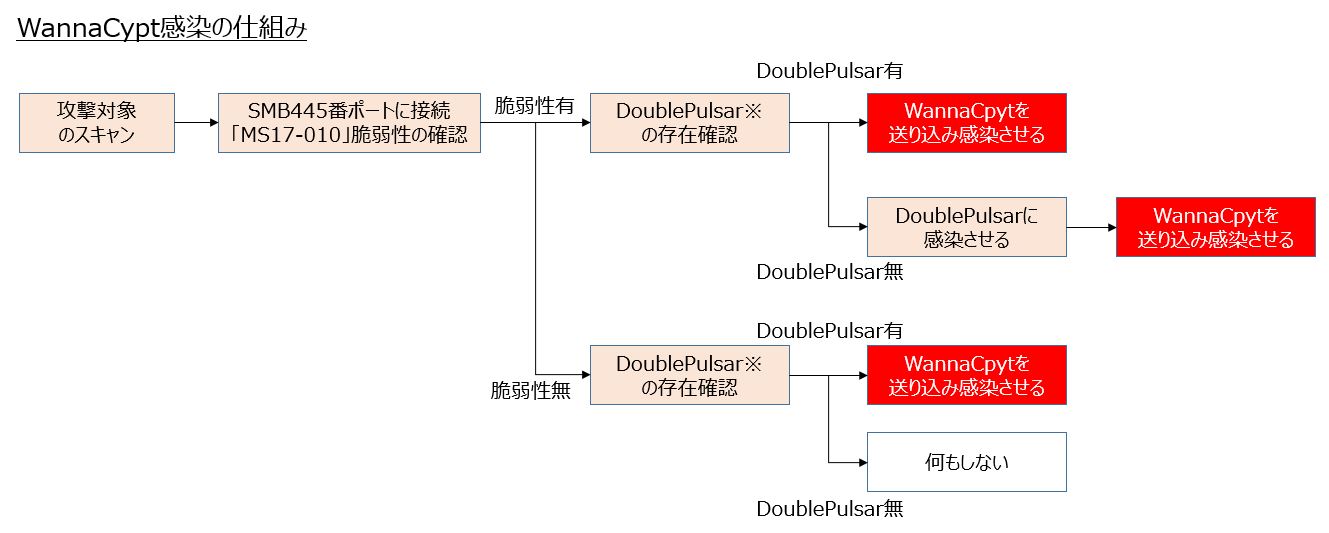

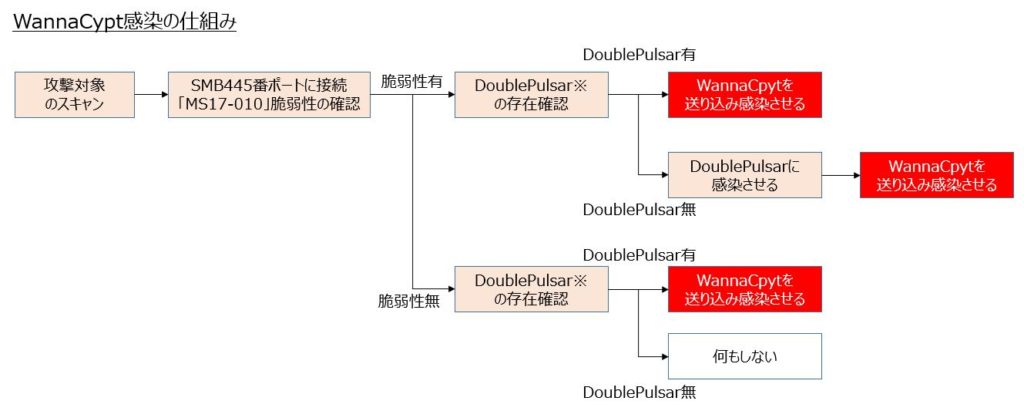

WannaCry感染フロー

トレンドマイクロが発表している「ランサムウェア「WannaCry/Wcry」のワーム活動を解析:侵入/拡散手法に迫る」によると、ランサムウェアの感染経路ははっきりとわかってはいないものの、感染手法については詳細が判明していますので、わかりやすいようにフローにまとめてみました。

WannaCrpytが従来型のランサムウェアと異なる点

従来型のランサムウェアが感染した端末に繋がっている電子機器を手当たり次第暗号化する性質のものでしたが、ランサムウェアそのものを他の端末に感染させるような動きはこれまでありませんでした。

WannaCryptが従来型のランサムウェアと異なるのは、脆弱性やバックドアを利用して、感染端末をネットワーク上に広げていくという特性があるのが大きな違いです。

このため、同一ネットワーク上に感染端末が一台でもあると、その端末から感染が広がり、被害が拡大してしまう、という状態になってしまっていたのでした。

WannaCrpytの感染を防ぐには

冒頭に記載した感染のフローを見ていくと、まず一番最初に行われているのがTCP445番ポートに対してスキャンが行われているので、

- 必要ないのであればこのTCP445番ポートを閉じること

- Microsoftの既知の脆弱性「MS17-010」の対応パッチを当てていること。

この2点さえしっかり守っていればWannaCryptの感染は防げることがわかります。

TCP445番ポートはファイルやプリンタの共有で使うので、ポートを閉じることで業務に支障が出るケースもありますので、445番ポートを閉じることができないのであれば、445番ポートを利用するSMBの非推奨のSMBv1を停止し、SMBv2の利用に変更しましょう。

Windows と Windows Server で SMBv1、SMBv2、SMBv3 を有効または無効にする方法

WannaCryptは感染経路がはっきりとわかっていないのですが、どうやら何らかのきっかけでDoublePulsarと呼ばれるバックドアを設けられたPCから感染が始まっている様に思われます。

前回の記事にも記載したとおり、ランサムウェアの基本的な対策は以下3つですが、

- OS、ソフトウェアを最新の状態に保つ

- セキュリティソフトを導入し、定義ファイルを最新の状態に保つ

- メールやSNSのファイルやURLに注意する

これらを徹底しておけば、WannaCryへの感染も防げたと思われますので、まずはこの基本に立ち返ってしっかりとランサムウェア対策を行いましょう。